CosmicEnergy: un nuevo y preocupante malware que amenaza los entornos industriales

Cybersity

1 de junio de 2023

En el mundo de la ciberseguridad industrial, la aparición de nuevos malwares siempre es motivo de preocupación y atención. La complejidad y especificidad de los entornos de OT los hacen especialmente sensibles a estas amenazas. Recientemente, el equipo de investigadores de Mandiant ha descubierto un nuevo malware de control de sistemas industriales, denominado «CosmicEnergy», que podría utilizarse para interrumpir sistemas de infraestructura crítica y redes eléctricas.

CosmicEnergy muestra un potencial alarmante, con capacidades comparables a las del destructivo malware Industroyer, que fue empleado por el grupo de hackers respaldado por el estado ruso, «Sandworm», para cortar la energía en Ucrania en 2016. Este nuevo malware podría haber sido desarrollado por Rostelecom-Solar, la división de ciberseguridad del operador nacional de telecomunicaciones de Rusia, Rostelecom.

Los hackers a menudo adaptan y utilizan herramientas de red team para facilitar ataques en el mundo real. Por ello, el análisis de CosmicEnergy revela que la funcionalidad del malware es comparable a la de otras variantes que apuntan a los sistemas de control industrial (ICS), como Industroyer, lo que representa una «amenaza plausible para los activos de la red eléctrica afectada».

Una característica clave de CosmicEnergy es que apunta al protocolo de red IEC-104, comúnmente utilizado en entornos industriales y que también fue objetivo durante el ataque de 2016 a la red eléctrica de Ucrania. Esto significa que CosmicEnergy representa una amenaza real para las organizaciones involucradas en la transmisión y distribución de electricidad. Aunque no se ha observado aún ningún ataque de CosmicEnergy activo, el malware carece de capacidades de descubrimiento, lo que significa que los hackers tendrían que realizar algún tipo de reconocimiento interno para obtener información del entorno, como direcciones IP y credenciales, antes de lanzar un ataque.

Técnicas empleadas por CosmicEnergy

CosmicEnergy, al igual que otros malwares sofisticados, emplea una serie de técnicas para infiltrarse, persistir y causar daño en los sistemas que infecta. Aquí enumeramos algunas de las técnicas identificadas:

- T1140: Deobfuscate/Decode Files or Information – Los adversarios pueden utilizar archivos o información ofuscada para ocultar artefactos de una intrusión para su análisis. Pueden requerir mecanismos separados para decodificar o desofuscar esa información dependiendo de cómo pretenden utilizarla. Los métodos para hacerlo incluyen la funcionalidad incorporada del malware o mediante el uso de utilidades presentes en el sistema.

- T0807: Command-Line Interface – Los adversarios pueden utilizar interfaces de línea de comandos (CLI) para interactuar con sistemas y ejecutar comandos. Las CLI proporcionan un medio para interactuar con sistemas informáticos y son una característica común en muchos tipos de plataformas y dispositivos dentro de los entornos de los sistemas de control.

- T0809: Data Destruction – Los adversarios pueden realizar destrucción de datos durante una operación. El adversario puede soltar o crear malware, herramientas u otros archivos no nativos en un sistema objetivo para lograr esto, dejando potencialmente rastros de actividades maliciosas. Estos archivos no nativos y otros datos pueden eliminarse durante una intrusión para mantener una huella pequeña o como parte estándar del proceso de limpieza posterior a la intrusión.

- T0831: Manipulation of Control – Los adversarios pueden manipular el control de procesos físicos dentro del entorno industrial. Los métodos de manipulación del control pueden incluir cambios en los valores de set point, etiquetas u otros parámetros. Los adversarios pueden manipular los dispositivos de los sistemas de control o, posiblemente, utilizar los suyos propios, para comunicarse y comandar procesos de control físicos. La duración de la manipulación puede ser temporal o más prolongada, dependiendo de la detección del operador.

- T0855: Unauthorized Command Message – Los adversarios pueden enviar mensajes de comando no autorizados para instruir a los activos del sistema de control a realizar acciones fuera de su funcionalidad prevista, o sin las precondiciones lógicas para activar su función esperada. Los mensajes de comando se utilizan en las redes de ICS para dar instrucciones directas a los dispositivos de los sistemas de control. Si un adversario puede enviar un mensaje de comando no autorizado a un sistema de control, entonces puede instruir al dispositivo de los sistemas de control a realizar una acción fuera de los límites normales de las acciones del dispositivo. Un adversario podría potencialmente instruir a un dispositivo de sistemas de control para realizar una acción que cause un impacto.

Protegiendo entornos industriales con Cybersity

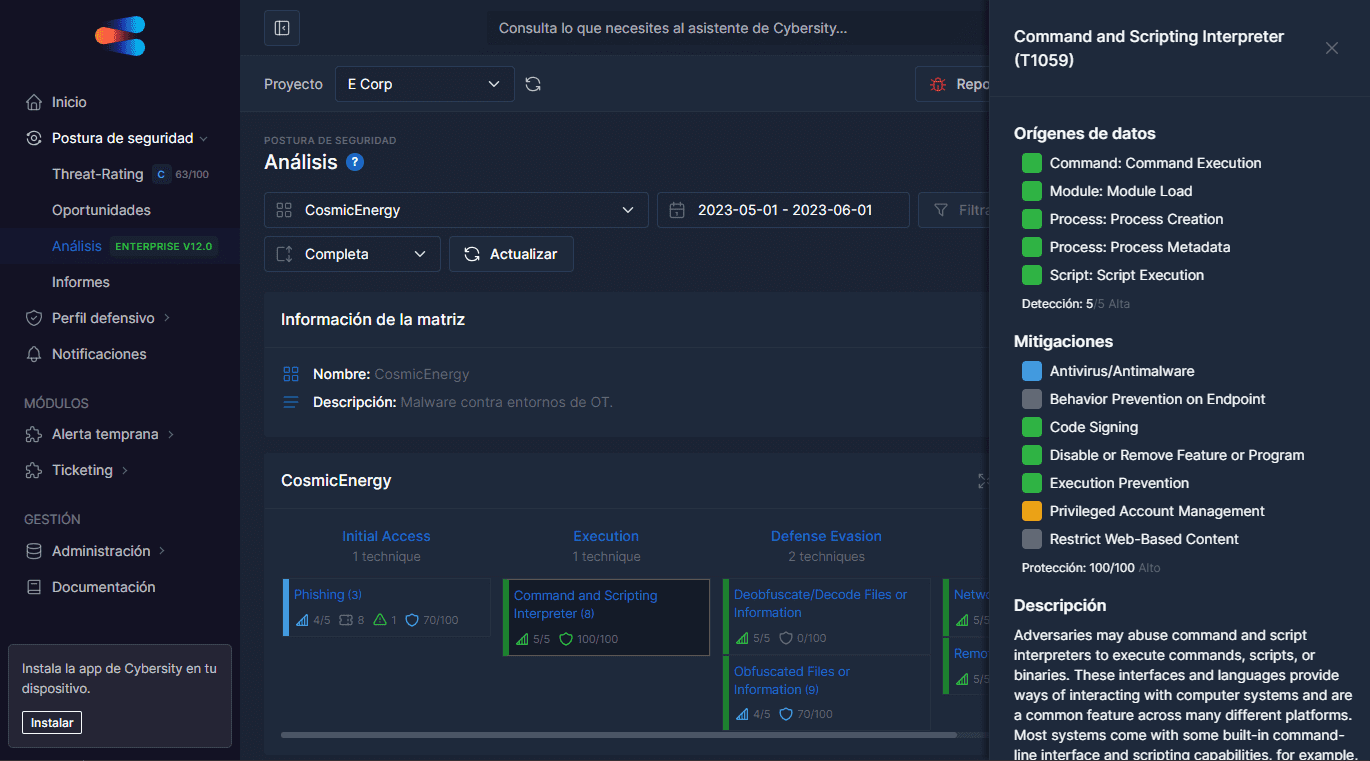

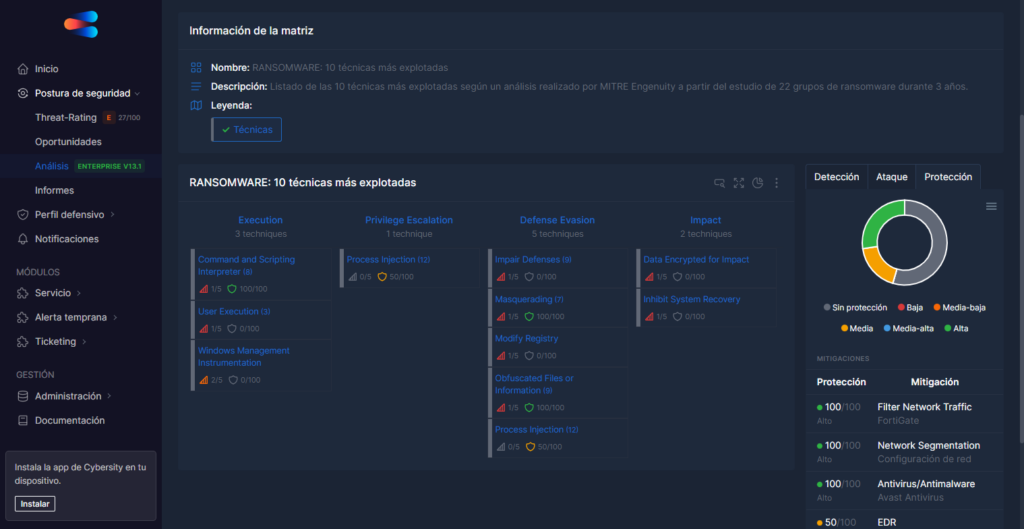

El equipo de analistas de ciberinteligencia de Cybersity ha incluido CosmicEnergy como escenario base de análisis. Las organizaciones industriales que utilizan nuestra herramienta pueden ahora acceder a la nueva matriz y comprobar cómo esta nueva familia de malware podría afectar a sus sistemas.

Al analizar su perfil defensivo con Cybersity, las empresas podrán identificar y priorizar las oportunidades de mejora en su postura de ciberseguridad frente a amenazas como CosmicEnergy. Además, con las capacidades de análisis avanzado que ofrece Cybersity, utilizando marcos como MITRE Att&ck, MITRE Atlas, MITRE CAR y otros, las organizaciones pueden obtener una visión detallada de cómo el malware puede interactuar con sus sistemas y qué medidas pueden tomar para protegerse.

Solicita una demo del producto

Solicita una demo de Cybersity y nuestro equipo especializado se pondrá en contacto para una demostración en vivo del producto.

Conoce Cybersity

Solicita una demo de Cybersity y nuestro equipo especializado se pondrá en contacto para una demostración en vivo del producto.